Odczytywanie danych z ukrytej kolumny

Autor: Piotr Dynia

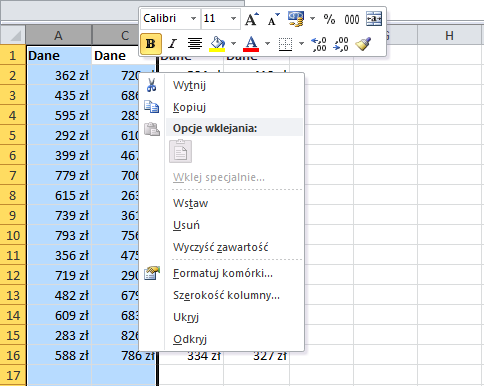

W otrzymanym od współpracownika skoroszycie zostały ukryte kolumny z danymi cząstkowymi, a pozostawione odkryte jedynie wyniki analiz. Ponadto na arkusz nałożono ochronę, aby nie było możliwości skorzystania z polecenia Odkryj. W trakcie uaktywniania ochrony autor arkusza zezwolił użytkownikom na zaznaczanie zablokowanych i odblokowanych zakresów komórek.

W takiej sytuacji też można podejrzeć zawartość ukrytych komórek. Proponujemy skorzystać z dwóch sposobów.

Rysunek 1. Danych w ukrytej kolumnie D nie udaje się podejrzeć

Sposób 1

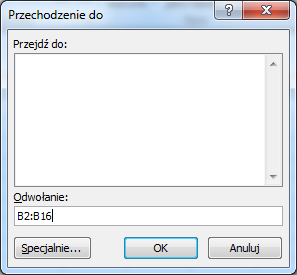

Można wykorzystać okno dialogowe Przechodzenie do. W tym celu:

- Jeśli mamy aktywny arkusz z nałożoną ochroną, użyjmy kombinacji klawiszy [Ctrl]+[G].

- W wyświetlonym oknie dialogowym, w polu Odwołanie wpiszmy adres obszaru, w którym znajdują się ukryte dane (w naszym przykładzie B2:B16).

- Po kliknięciu przycisku OK w arkuszu zostanie podświetlony ukryty obszar.

- Skopiujmy jego zawartość za pomocą kombinacji klawiszy [Ctrl]+[C].

- Przejdźmy do dowolnego pustego arkusza i zastosujmy polecenie Wklej ([Ctrl]+[V]).

Poufne dane zostały wyświetlone.

Rysunek 2. Adres obszaru z ukrytymi wartościami

Sposób 2

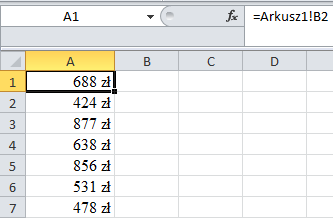

Metoda ta polega na odwołaniu się do ukrytych danych z poziomu pustego niezabezpieczonego arkusza.

W tym celu:

- Przejdźmy do pustego arkusza w skoroszycie, w którym można swobodnie operować.

- W dowolnej komórce wpiszmy odwołanie do pierwszej komórki zawierającej ukryte dane w źródłowym arkuszu:

- =Arkusz1!B2

- Skopiujmy ją do kolejnych 14 komórek. Poufne dane zostały wyświetlone, jak to przedstawia rysunek 3.

Rysunek 3. Ukryte dane zostały skopiowane

Jeśli użytkownik nakładający ochronę na arkusz uniemożliwił zaznaczanie w nim jakichkolwiek komórek, nie będzie można skorzystać z pierwszego sposobu. Po wpisaniu odwołania w oknie Przechodzenie do i kliknięciu przycisku OK żadne komórki nie będą zaznaczone. Dlatego drugi z przedstawionych sposobów jest skuteczniejszy.

Zobacz także:

Tagi: excel

Zaloguj się, aby dodać komentarz

Nie masz konta? Zarejestruj się »